Trzy Ciekawe Funkcjonalności Azure Security Center, Które Wypada Znać!

Co? Znowu? Tak, pisaliśmy już kiedyś o usłudze Azure Security Center. Dzisiaj jednak poznamy ją od zupełnie innej strony. Mianowicie przyjrzymy się kilku interesującym funkcjonalnościom, jakie oferuje, min. dostępowi w trybie just-in-time czy File Integrity Montoring.

Zanim zaczniemy, warto jeszcze przypomnieć, że usługa, o której mowa, pomaga zabezpieczyć nasze środowisko w chmurze, a także w ramach połączeń hybrydowych, również poza Azure.

Zaczynajmy!

Azure Security Center – dostęp do maszyny w trybie just-in-time

Usługa just-in-time służy do blokowania ruchu przychodzącego do maszyn wirtualnych Azure. Równocześnie jednak zapewnia dostęp do chronionych zasobów ich właścicielowi.

A dlaczego just-in-time może nam się przydać? Otóż Microsoft wprowadził tę funkcjonalność, aby lepiej zabezpieczyć naszą infrastrukturę.

Ataki na infrastrukturę dokonują się w różnych scenariuszach, ale zazwyczaj dochodzi do nich przez otwarte porty i weryfikację podatności środowiska. Jeśli atakującym uda się przejąć nasz serwer, utworzą przyczółek, przez który łatwiej będzie dostać się do naszych zasobów. Poprzez funkcjonalność just-in-time Microsoft usiłuje ograniczyć dostępność wystawionych portów, a co za tym idzie, próby wtargnięcia na nasze serwery.

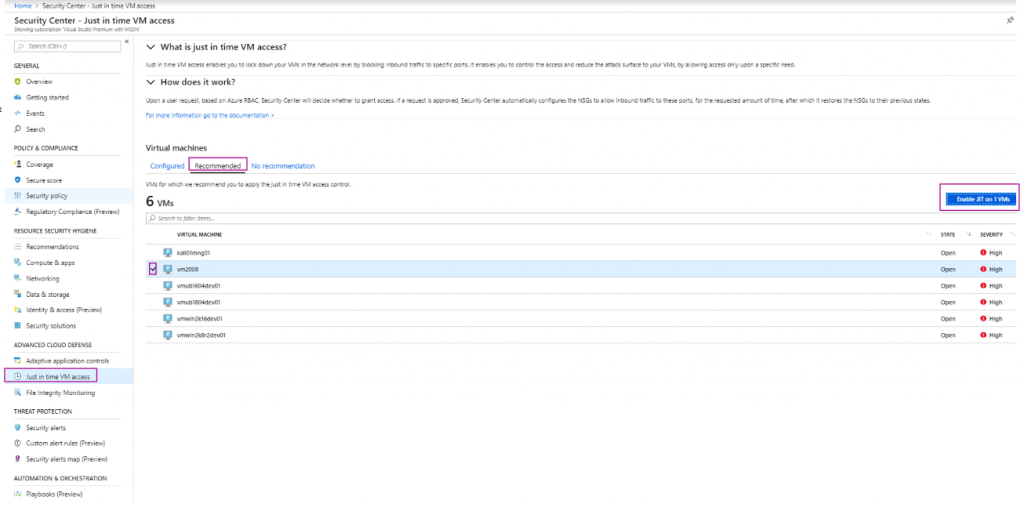

Gdzie znajdziemy just-in-time?

Funkcjonalność znajduje się w Security Center (lewa kolumna, pole Just in time VM access):

W zakładce Virtual Machines widnieją trzy opcje, Configured, Recommended i No recommendation. Co oznaczają?

- Configured – serwery, które zostały już skonfigurowane, oraz dane udostępnione z ostatniego tygodnia obejmujące zmiany konfiguracyjne, datę ostatniego dostępu oraz czas połączenia do maszyny.

- Recommended – maszyny, na których zalecane jest włączenie just-in-time i konfiguracja dostępu.

- No recommendation – Maszyny, na których dostęp just-in-time jest nieaktywny i brakuje rekomendacji, aby go przyznać. Przyczyn takiego stanu może być kilka:

- Brak Network Security Group (NSG) – wymagane jest posiadanie NSG przypisanego do maszyny.

- Maszyna typu „Classic” – wdrożenie just-in-time możliwe jest tylko dla maszyn utworzonych za pomocą Azure Resource Manager.

- Brak przypisanego adresu publicznego – maszyna musi posiadać publiczny adres IP.

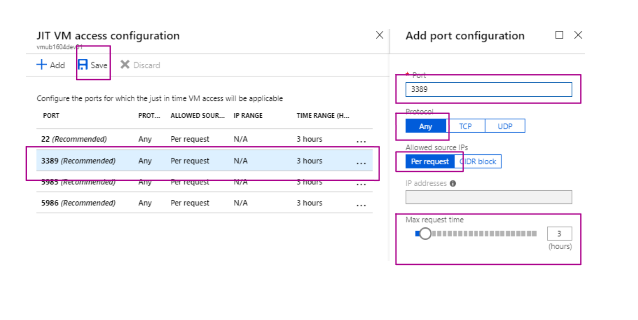

Konfiguracja dostępu just-in-time w Azure

Przyjrzyjmy się teraz konfiguracji dostępu do maszyn i portów (zakładka Configured):

Możemy też włączyć tę funkcjonalność bezpośrednio z maszyny (przycisk [Enable just-in-time policy]):

Aby edytować lub usunąć dostęp, musimy otworzyć Azure Security Center:

Po konfiguracji just-in-time na maszynie, jeśli będziemy się chcieli do niej podłączyć, musimy poprosić o dostęp:

Just-in-time – TAK czy nie?

Just-in-time jest bardzo atrakcyjną usługą i na pewno spotka się z dużym zainteresowaniem. Dostępna jest w planie Standard, zatem jest płatna. Jednak kwota $15 za węzeł za miesiąc nie szokuje:

Azure Security Center – Adaptive application controls

Przyjrzymy się teraz następnej funkcjonalności, Adaptive application controls, która występuje w ramach planu Standard. Pomaga ona zdefiniować zestaw aplikacji, które mogą działać na grupach maszyn oraz ułatwia konfigurowanie i zarządzanie listami dozwolonych aplikacji. Warto dodać, że funkcjonalność ta jest dostępna wyłącznie dla maszyn z systemem Windows.

Usługa Adaptive application controls pozwala na wykonanie czynności takich jak dodanie aplikacji (exe, MSI i skryptów) do białej listy, czy ich automatyczne grupowanie w kontekście podobnych aplikacji występujących na maszynach w celu łatwiejszego zarządzania. Adaptive application controls posiada też automatyczne reguły, które analizują i monitorują zmiany na aplikacjach.

No dobrze, a co my z tego mamy? Zaletą funckjonalności jest możliwość ostrzegania przed próbami uruchomienia złośliwych aplikacji lub ich blokowania, również w scenariuszu, w którym zainstalowany system anti-malware nie wykrył zagrożeń. Dodatkowo usługa kontroluje wykorzystywanie tylko licencjonowanego oprogramowania, zapobiegjąc używaniu narzędzi, które nie są zgodne z dozwolonymi aplikacjami.

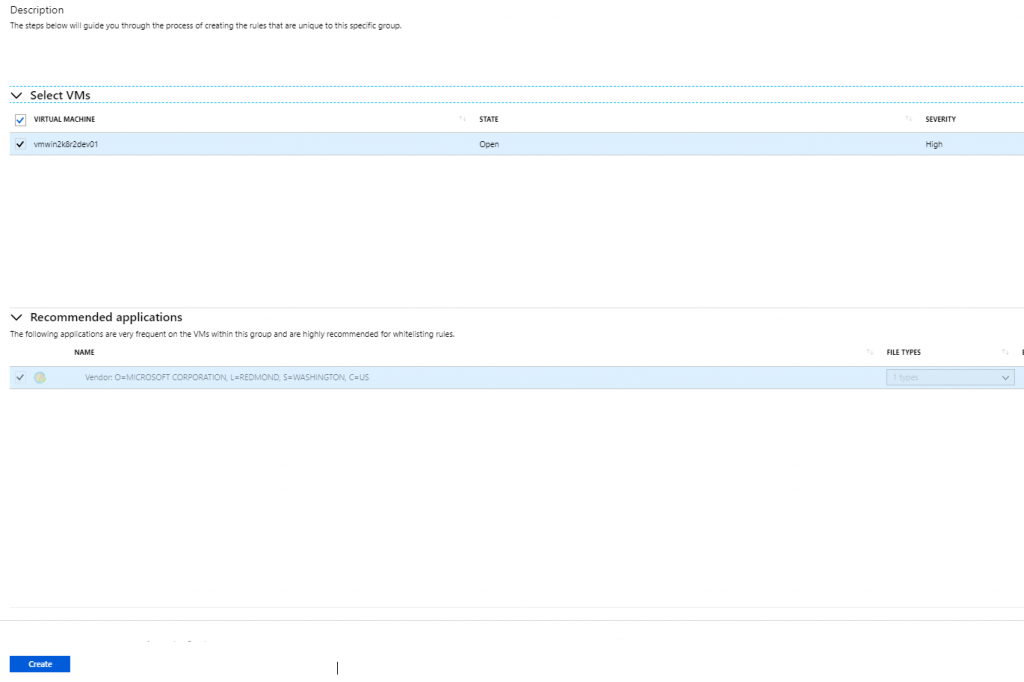

Konfiguracja Adaptive application controls

Adaptive application controls również uruchamiamy w Security Center:

Po wybraniu funkcji zobaczymy trzy zakładki:

- Configured – lista maszyn, na których została już dokonana konfiguracja.

- Recommended – lista maszyn, dla których zaleca się konfigurację funkcjonalności. Mechanizm uczenia maszynowego w Security Center jest w stanie zidentyfikować maszyny do zalecanej konfiguracji, weryfikując, czy dane aplikacje są uruchomione na pozostałych maszynach.

- Non Recommended – lista ta zawiera maszyny bez zaleceń do konfiguracji. Najczęstszą przyczyną braku rekomendacji jest to, że na maszynie znajdują się aplikacje w trakcie ciągłych zmian.

Po wskazaniu odpowiedniej grupy możemy wybrać maszyny i aplikacje, a następnie klikamy [Create]:

Azure Security Center – File Integrity Monitoring

Kolejną ciekawą funkcjonalnością występującą w Azure Security w pakiecie Standard jest File Integrity Monitoring (FIM). Usługa ta zapewnia monitorowanie i weryfikowanie zmian na plikach, w rejestrach systemu operacyjnego oraz w aplikacjach. W jakim celu? Aby zdiagnozować, czy przypadkiem w trakcie tych zmian nie nastąpił atak na nasze maszyny.

W monitorowaniu zmian brany jest pod uwagę faktyczny stan zasobu. Dzięki takiemu podejściu możemy kontrolować, czy dane zmiany są wynikiem normalnego działania maszyny bądź aplikacji, są one z naszej perspektywy podejrzane.

File Integrity Monitoring weryfikuje zarówno integralność plików Windows, jak i rejestru lub plików w systemie Linux. W usłudze możemy określić, jakie pliki mają być monitorowane. Zasoby, które możemy w ten sposób kontrolować, to utworzone pliki, rejestry, usuwanie rejestrów, modyfikacja plików, modyfikacja rejestrów.

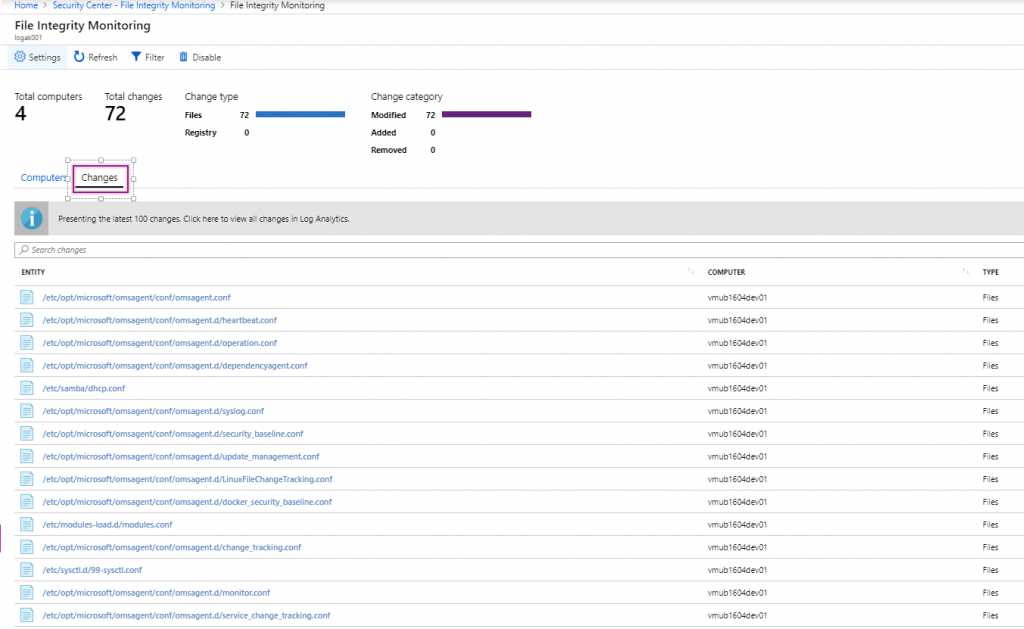

Konfiguracja File Integrity Monitoring

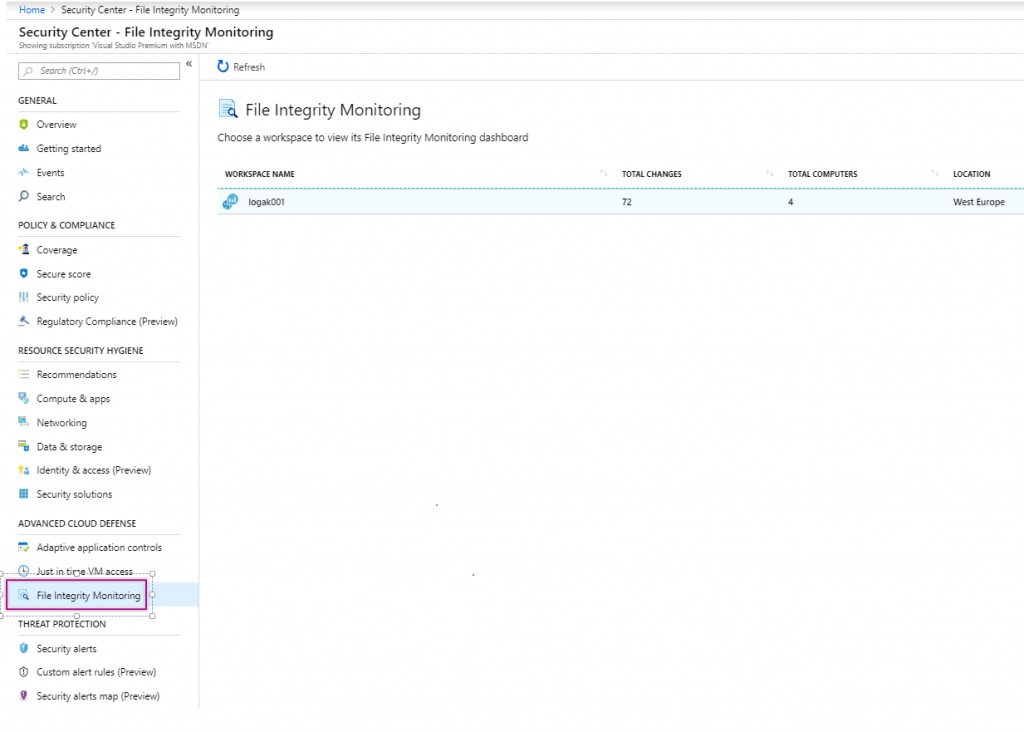

Tradycyjnie naszą usługę włączamy z panelu Security Center.

Następnie wybieramy obszar roboczy dla Log Analytics. Możemy tu natrafić na kilka opcji dotyczących uruchomienia naszej funkcjonalności dla danego obszaru roboczego:

- Enable – FIM jest w tej chwili wyłączona dla danego obszaru roboczego; wybierz, tę opcję, aby ją włączyć.

- Upgrade Plan – oznacza, że obszar roboczy lub subskrypcja nie jest uruchomiona w planie Standardowym dla Security Center. Aby móc skorzystać z FIM dla tego obszaru roboczego, należy dokonać zmiany subskrypcji.

- Brak przycisków – oznacza, że FIM została już włączona dla danego obszaru roboczego.

Po wybraniu naszego obszaru roboczego będziemy mogli zobaczyć maszyny, które są z nim połączone, oraz informacje o zmianach w czasie, ich podziale oraz rodzaju, np. modyfikacja, dodanie lub usunięcie:

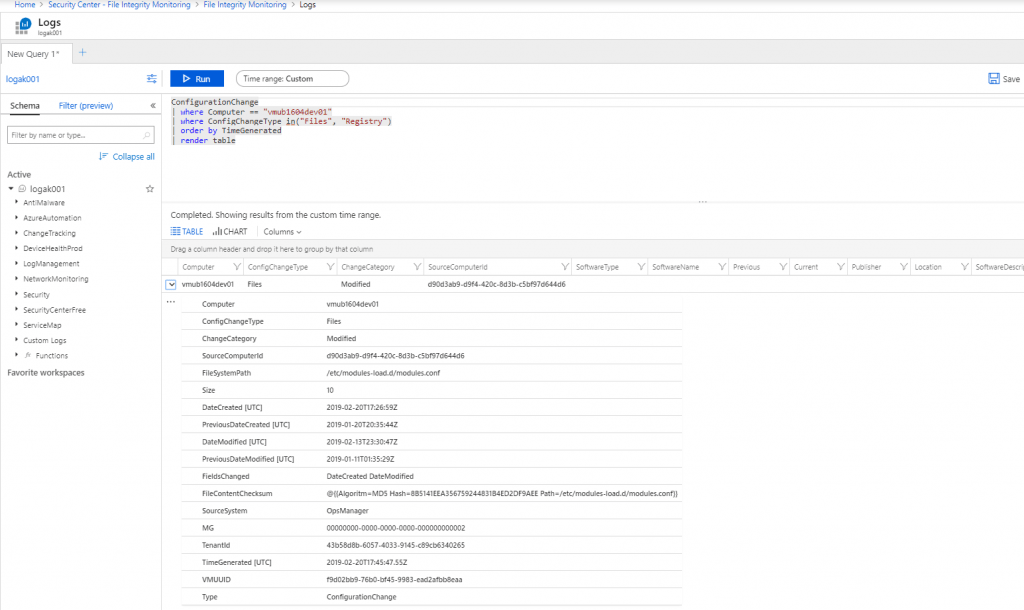

Po wybraniu konkretnej maszyny możemy zobaczyć szczegółowe zmiany, które zostały na niej dokonane:

W zakładce Changes możemy też podejrzeć zmiany w plikach lub rejestrach na innych maszynach w tym samym obszarze roboczym.

Azure Security – usługa warta świeczki?

Czy oferta Azure Security w wersji Standard wydaje Ci się na tyle atrakcyjna, aby ją wdrożyć? Moim zdaniem na pewno warto się nią zainteresować.

Jeśli przed podjęciem ostatecznej decyzji chcesz dowiedzieć się jeszcze więcej na ten temat, napisz do mnie! Jest mi bardzo miło, iż mogłem podzielić się moją wiedzą o Azure Security i myślę, iż po tej publikacji liczba osób zainteresowanych tym zagadnieniem wzrośnie. Do usłyszenia!

Już 21 czerwca dowiesz się, jak możesz wykorzystać AI w Twojej firmie. Damian Mazurek i Piotr Kalinowski wprowadzą Cię w świat sztucznej inteligencji i LLM.

Przed nami nowy rozdział! Chmurowisko dokonało połączenia z polskim Software Mind �– firmą, która od 20 lat tworzy rozwiązania przyczyniające się do sukcesu organizacji z całego świata…

Grupa Dynamic Precision podjęła decyzję o unowocześnieniu swojej infrastruktury. Razem z Oracle Polska prowadzimy migrację aplikacji firmy do chmury OCI.

Już 21 czerwca dowiesz się, jak możesz wykorzystać AI w Twojej firmie. Damian Mazurek i Piotr Kalinowski wprowadzą Cię w świat sztucznej inteligencji i LLM.

Zapisz się do naszego newslettera i

bądź z chmurami na bieżąco!

z chmur Azure, AWS i GCP, z krótkimi opisami i linkami.